- Rongsen.Com.Cn 版权所有 2008-2010 京ICP备08007000号 京公海网安备11010802026356号 朝阳网安编号:110105199号

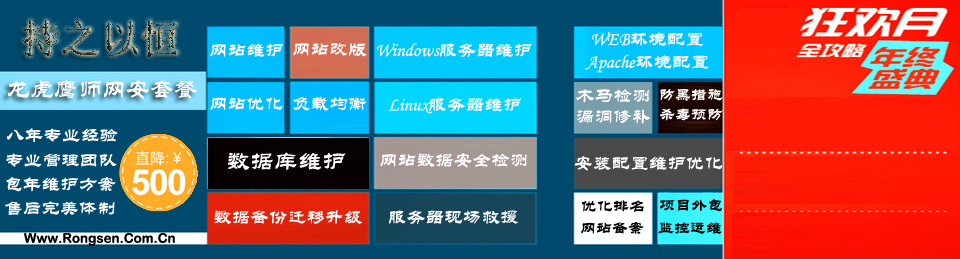

- 北京黑客防线网安工作室-黑客防线网安服务器维护基地为您提供专业的

服务器维护

,企业网站维护

,网站维护

服务 - (建议采用1024×768分辨率,以达到最佳视觉效果) Powered by 黑客防线网安 ©2009-2010 www.rongsen.com.cn

作者:黑客防线网安网站维护基地 来源:黑客防线网安网站维护基地 浏览次数:0 |

该恶意木马程序利用MicrosoftWindows快捷方式LNK文件的“零日”漏洞,并且通过U盘等移动存储设备进行传播。该木马包含了5个恶意快捷方式和一个伪装成图片格式的病毒文件Fanny.bmp。

由于恶意快捷方式在调用恶意木马程序文件时,必须采用绝对路径,可是恶意攻击者无法真正准确地了解计算机用户插入移动存储设备的盘符号,因此恶意木马程序中包含了5个恶意快捷方式,以便提高其入侵感染操作系统的几率。

反病毒专家指出,早前,微软公司曾在其官方网站发布了一则安全公告(KB2286198),公告中指出WindowsShell(Windows用户界面提供基本框架,用户最常体验到的WindowsShell形式是Windows桌面)中存在的一个“零日”漏洞,该漏洞可以通过本地的USB移动终端驱动设备或是远程的网络共享、WebDav执行远程代码攻击,包括Windows7Sp1Beta在内的各版本均受此漏洞影响。

这个漏洞比较严重,一旦计算机用户在浏览操作系统目录内的问题快捷方式时,就会使得该漏洞被触发。也就是说,计算机用户不需要点击执行该快捷方式文件,浏览即会出现问题。

目前,微软公司已经发布了MicrosoftWindows快捷方式LNK文件的“零日”漏洞补丁程序,下载地址:http://www.microsoft.com/technet/security/bulletin/MS10-046.mspx,请广大计算机用户及时下载安装该补丁程序。

对已经感染该恶意木马程序的计算机用户,专家建议立即升级系统中的防病毒软件,进行全面杀毒;操作系统立即下载安装Windows快捷方式LNK文件“零日”漏洞的补丁程序。未感染的用户建议立即下载安装Windows快捷方式LNK文件“零日”漏洞的补丁程序,防止恶意木马程序入侵感染操作系统。

黑客防线网安服务器维护方案本篇连接:http://shop.rongsen.com.cn/show-4055-1.html

新闻栏目

| 我要申请本站:N点 | 黑客防线官网 | |

| 专业服务器维护及网站维护手工安全搭建环境,网站安全加固服务。黑客防线网安服务器维护基地招商进行中!QQ:29769479 |